Pluscloud VMware 2FA mit Keycloak + OpenID Connect

3 Minuten Lesezeit

Schritt 1: Vorbereitung

- Zuerst müssen Sie Ihre Keycloak-Instanz buchen

- und sich mit mit Ihren Admin-User-Zugangsdaten auf der Weboberfläche anmelden.

- Rufen Sie dafür im Adressfeld Ihres Internet-Browsers <https://<DNS-Name_Ihres_IAM-Keycloak_Servers>/ auf, z.B.: https://node-65e84464310368a571551616.ps-xaas.io/

Schritt 2: Keycloak

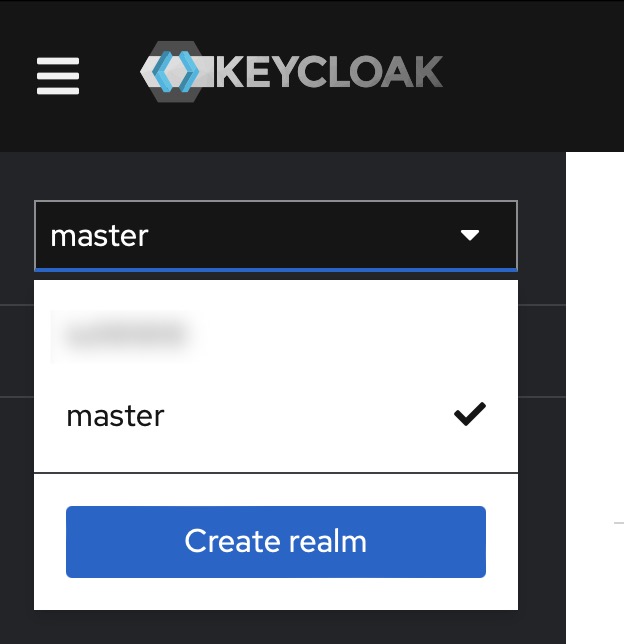

Mit den zuvor im CloudHub erhaltenen Zugangsdaten loggt man sich nun In den Keycloak ein unter “Administration Console” und oben links im Dropdown auf “Create realm” klicken.

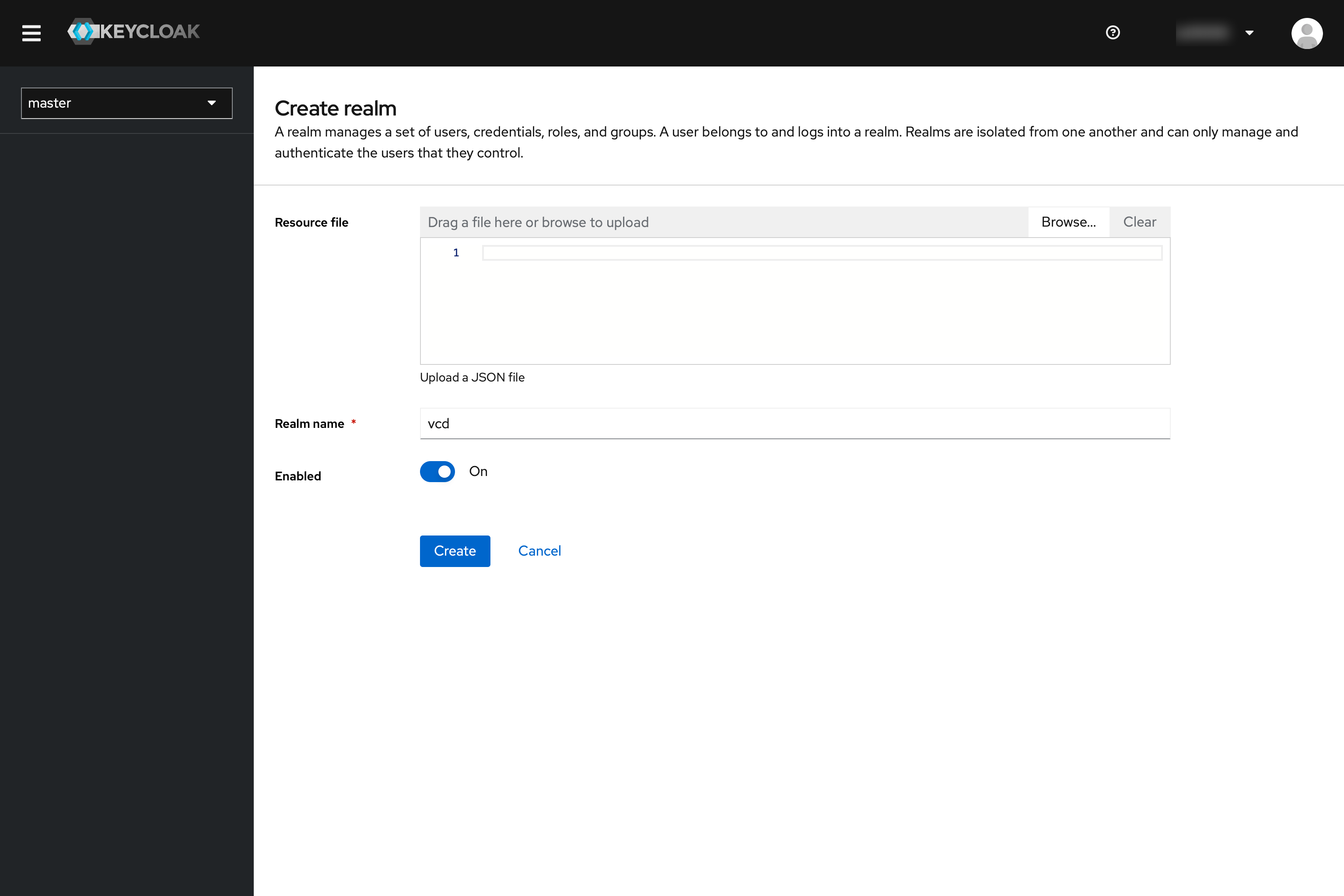

Unter “Realm name” tragen wir z.B. “vcd” ein und bestätigen mit “Create”.

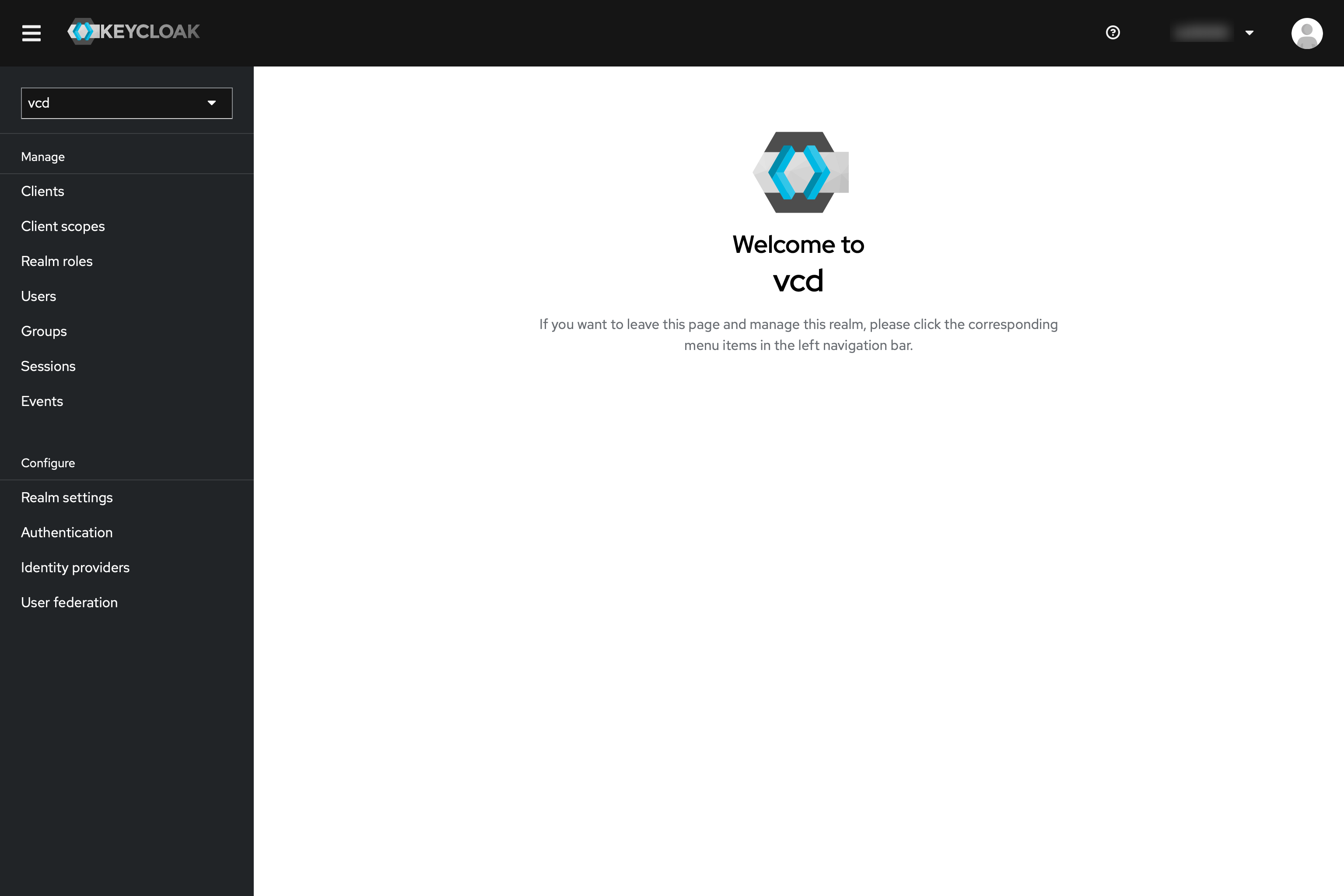

Daraufhin wird automatisch der Realm (oben links) auf den neu angelegten Realm, in diesem Beispiel mit dem Namen “vcd” gewechselt.

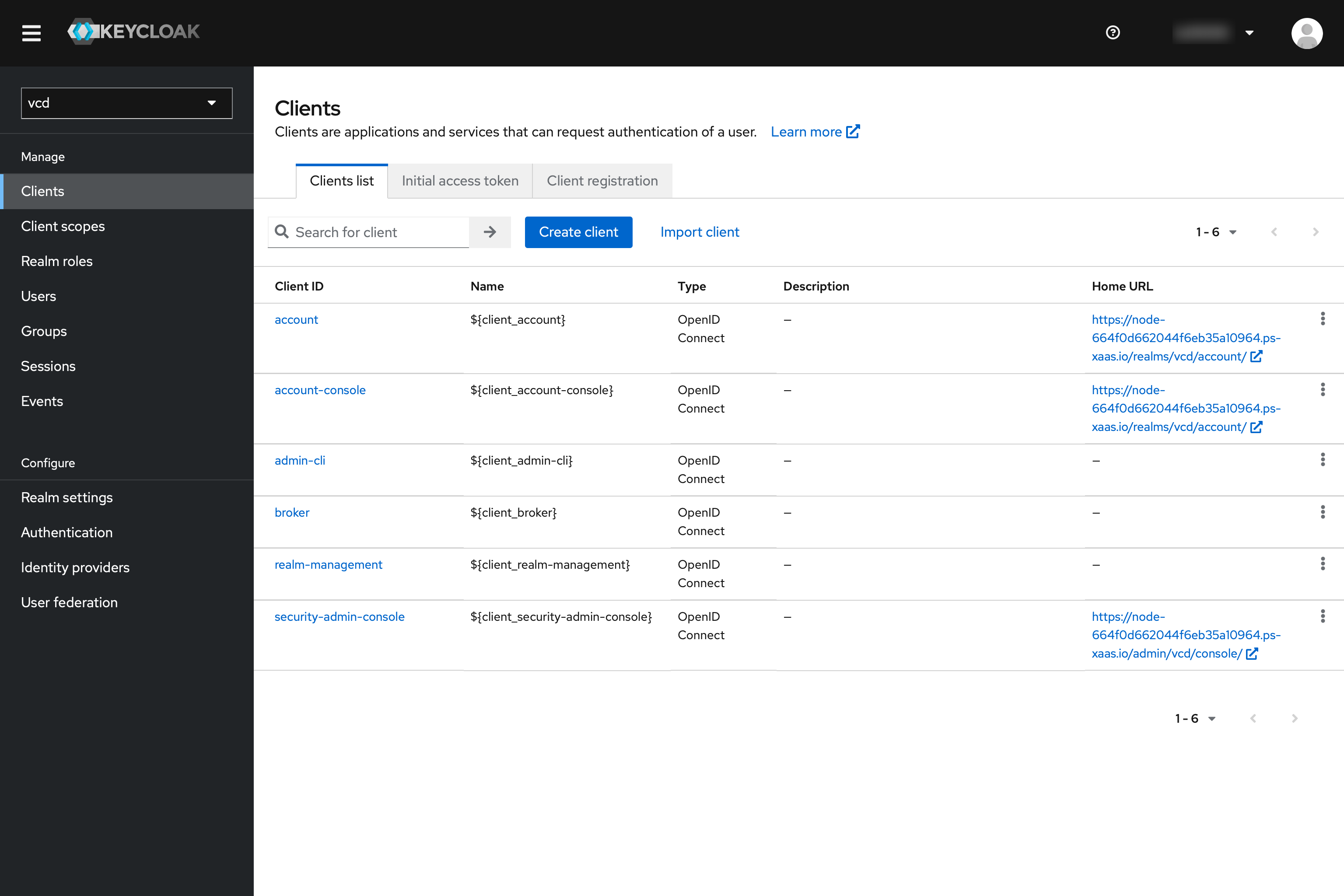

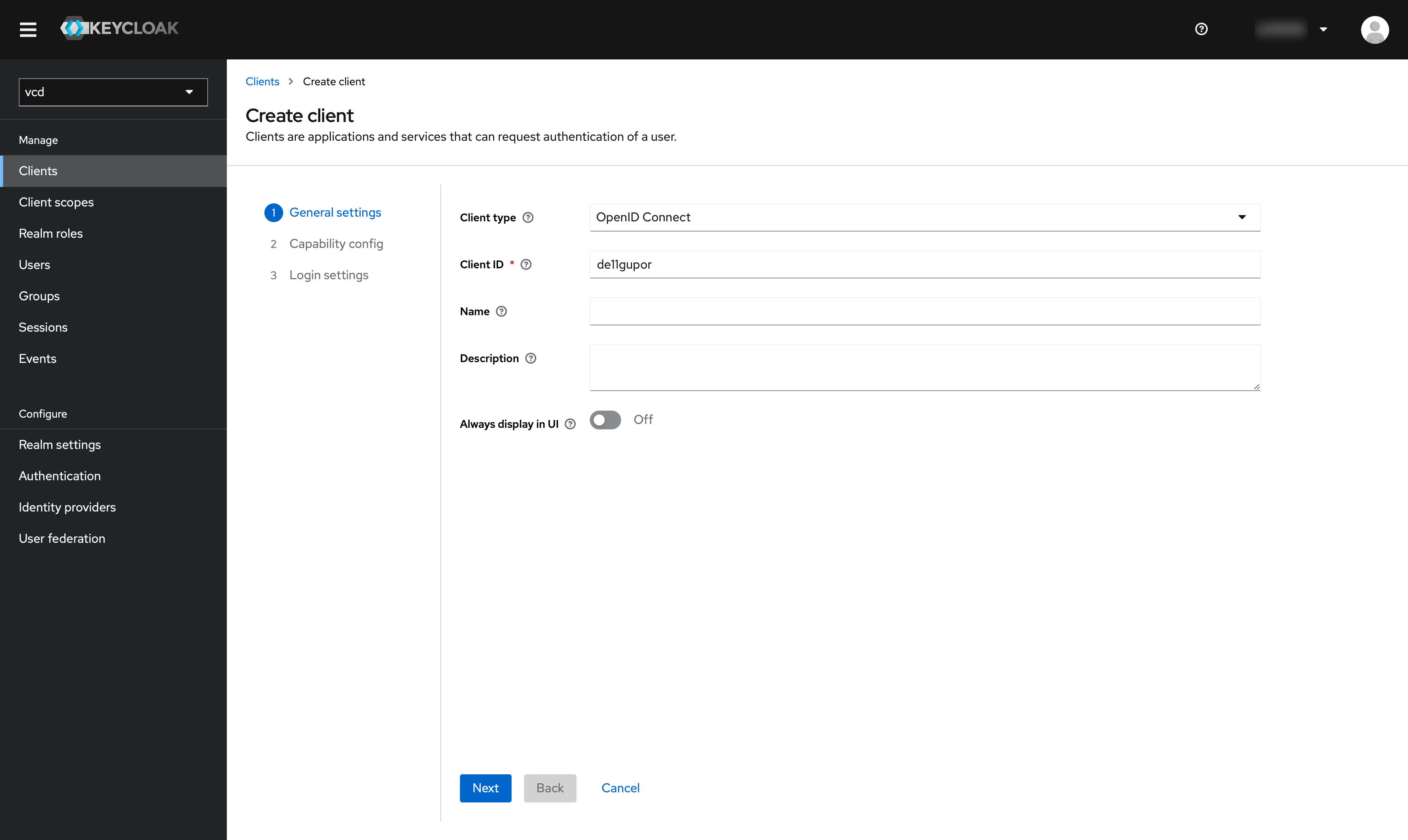

Im Menü auf “Clients” gehen und “Create client” klicken.

“OpenID Connect” auswählen, Client ID ist in unserem Beispiel. “de11gupor”, was für den Test der Name der Region zuzüglich des PCV Tenants ist.

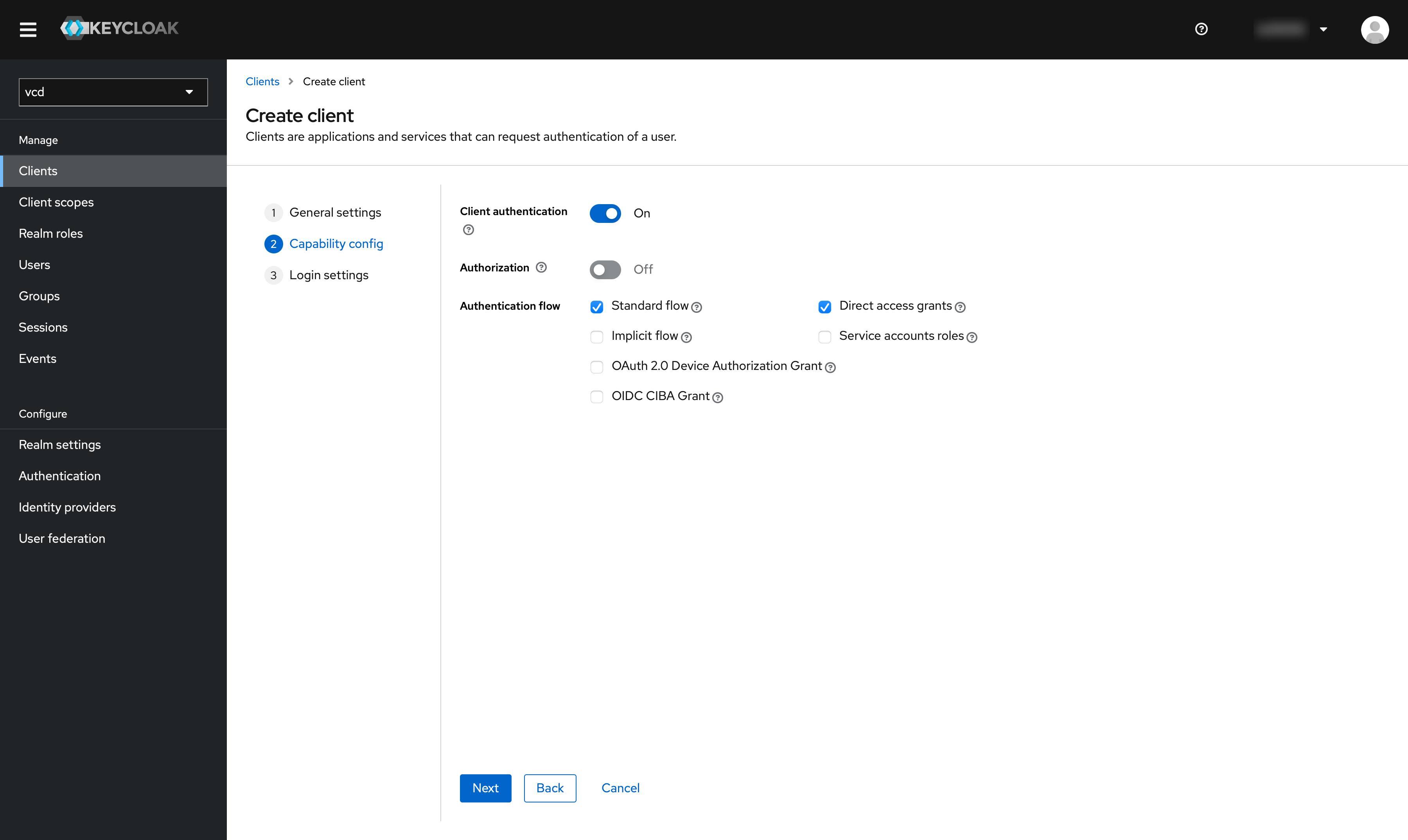

“Next” drücken und “Client authentication” aktivieren.

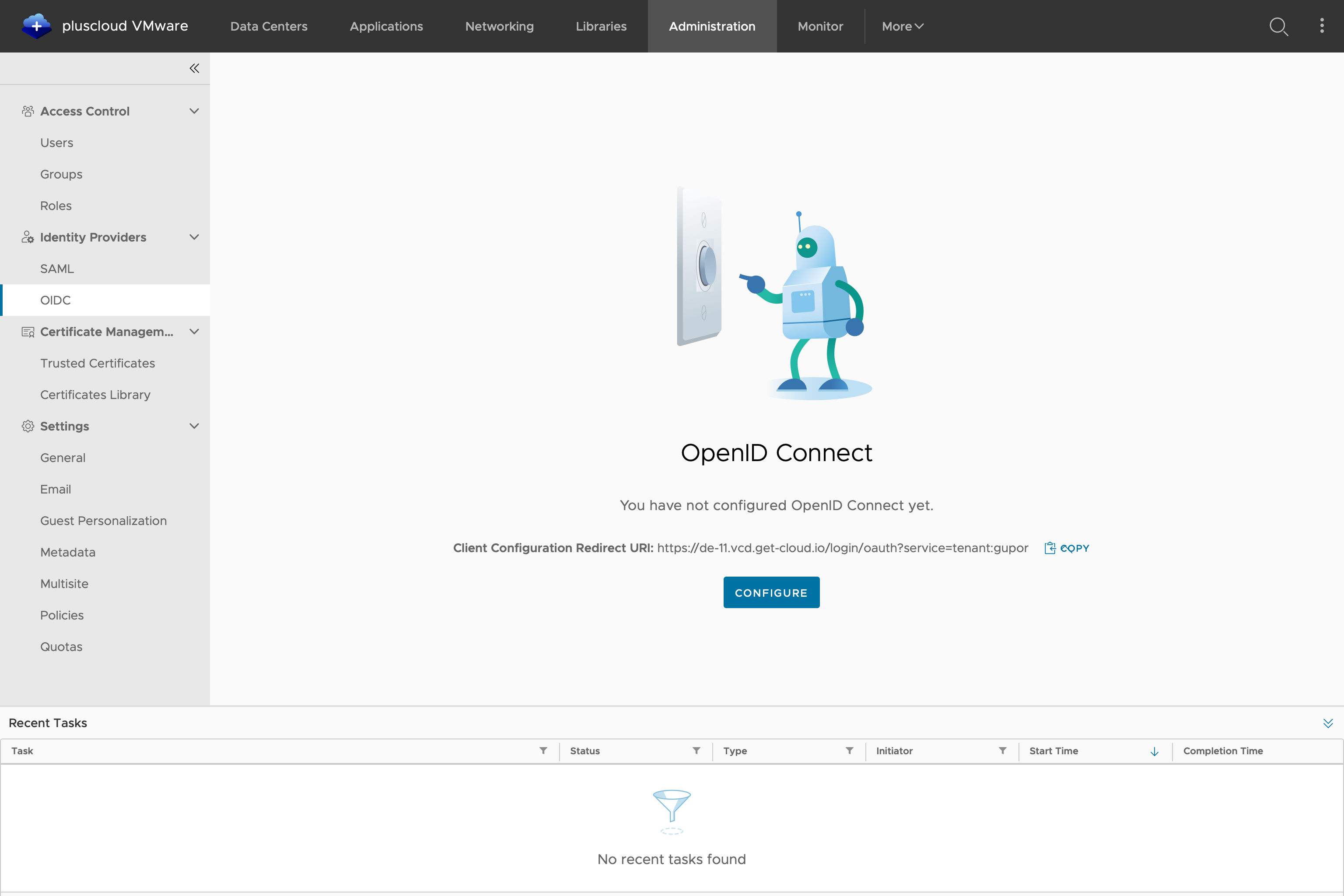

Schritt 3: pluscloud vmware

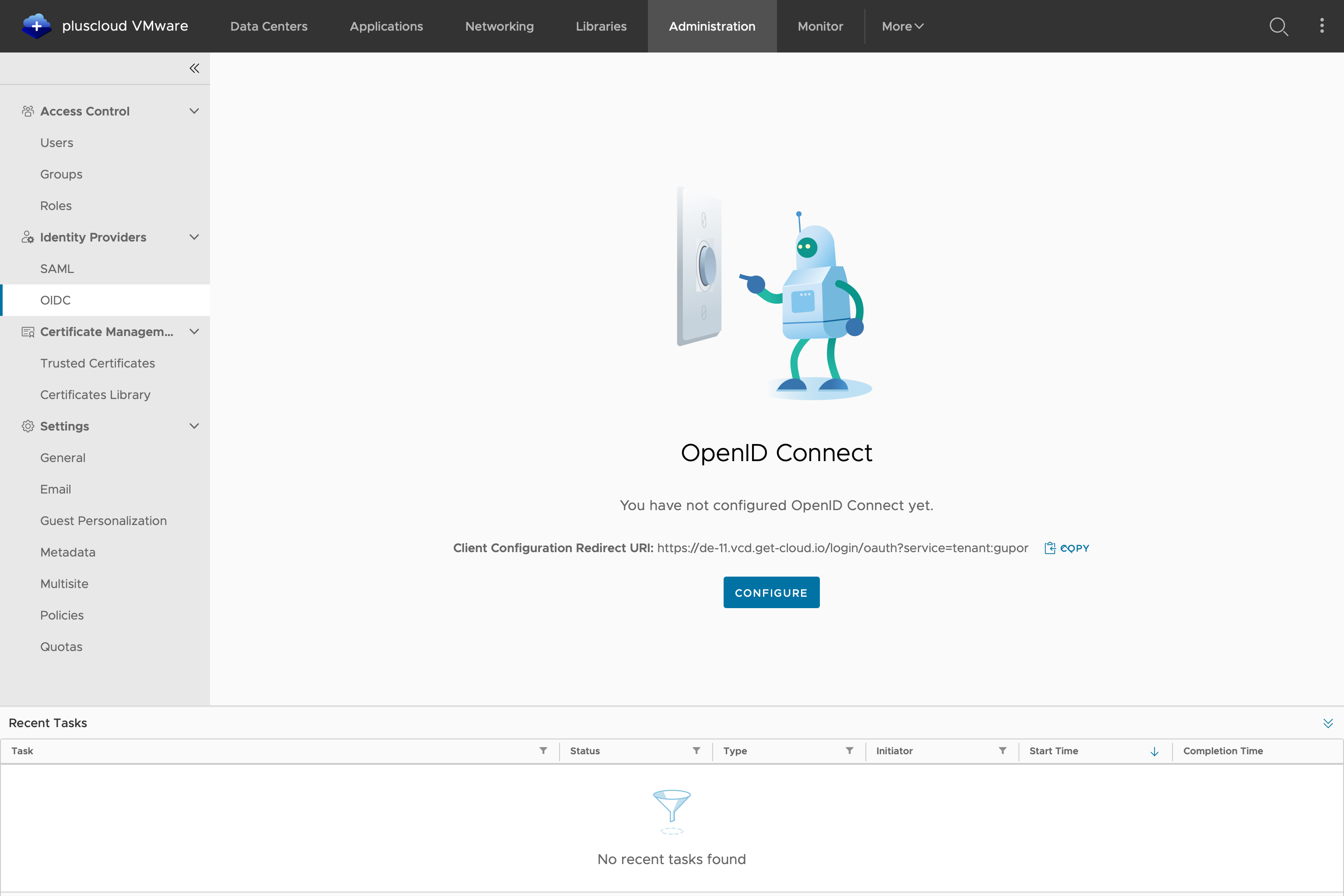

Jetzt springen wir in einem parallelen Tab oder Browserfenster in (unserem Beispiel) die PCV de-11 -> Administration -> OIDC und kopieren dort den Link zur “Umleitungs-URI für Client-Konfiguration/Client Configuration Redirect URI”.

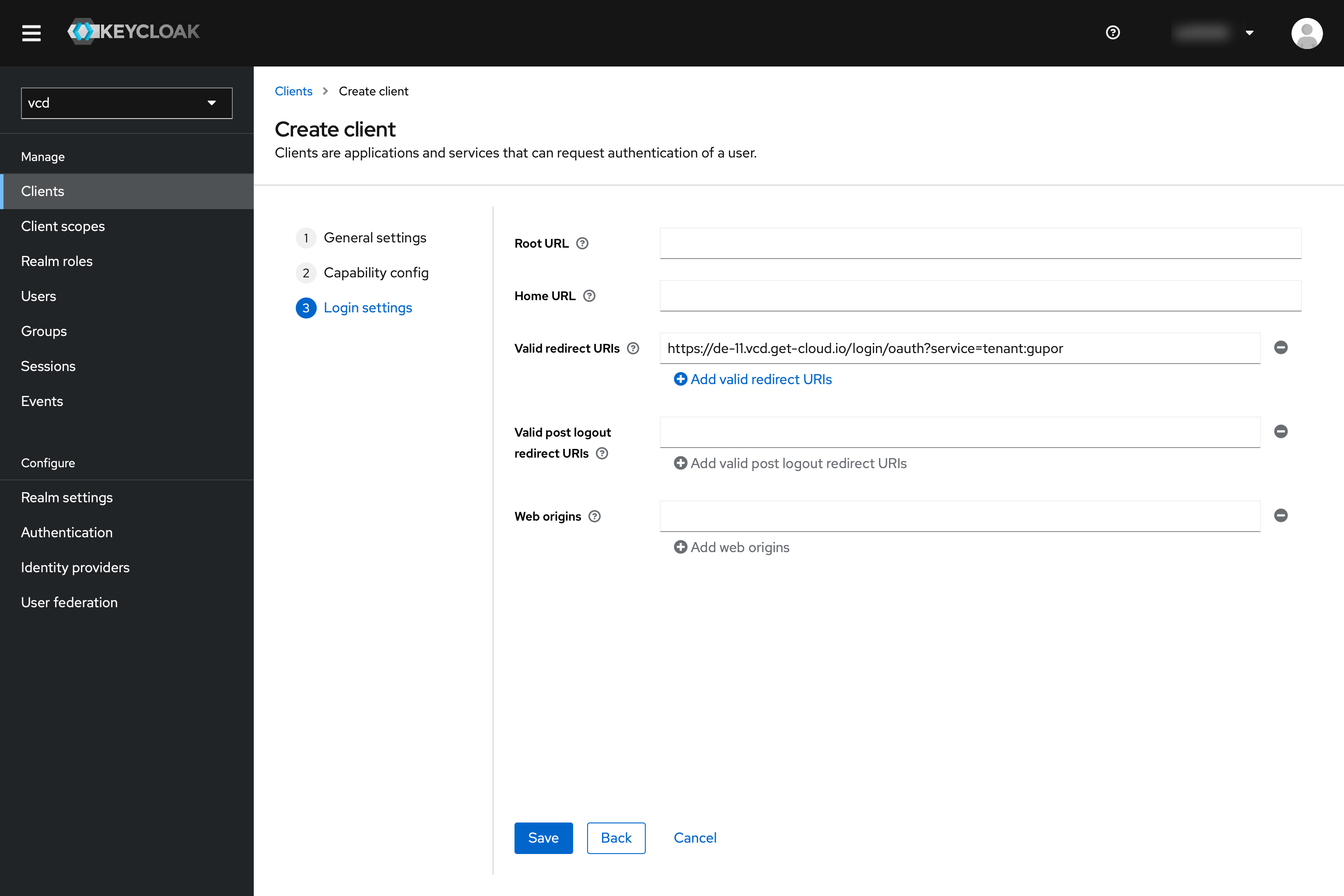

Schritt 4: Keycloak

Wieder zurück in dem Keycloak Tab/Fenster, drücken wir nun auf “Next” und füllen “Valid redirect URIs” mit der zuvor erhaltenen “Umleitungs-URI für Client-Konfiguration/Client Configuration Redirect URI” für unseren Test-Tenant, was wir danach mit “Save” bestätigen.

Schritt 5: pluscloud vmware

Nun wechselt man wieder in den Browser/Tab der PCV, in dem Testfall die de-11 und klickt dort auf “Konfigurieren/Configure” in der unteren Mitte des Hauptfenster

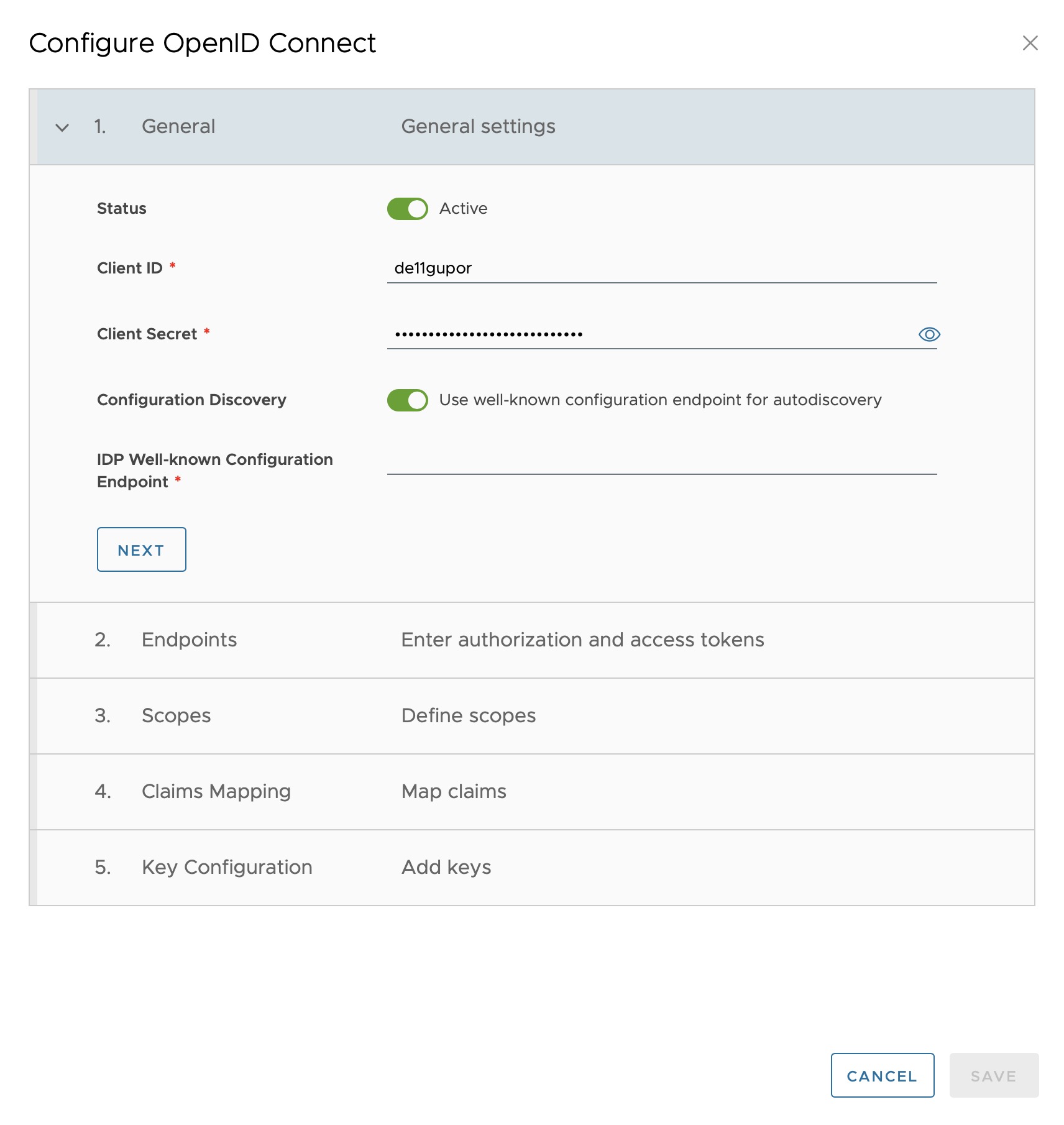

Dort werden die folgenden Eingaben gemacht. Woher diese Informationen jeweils bezogen werden können, sind darunter zu finden:

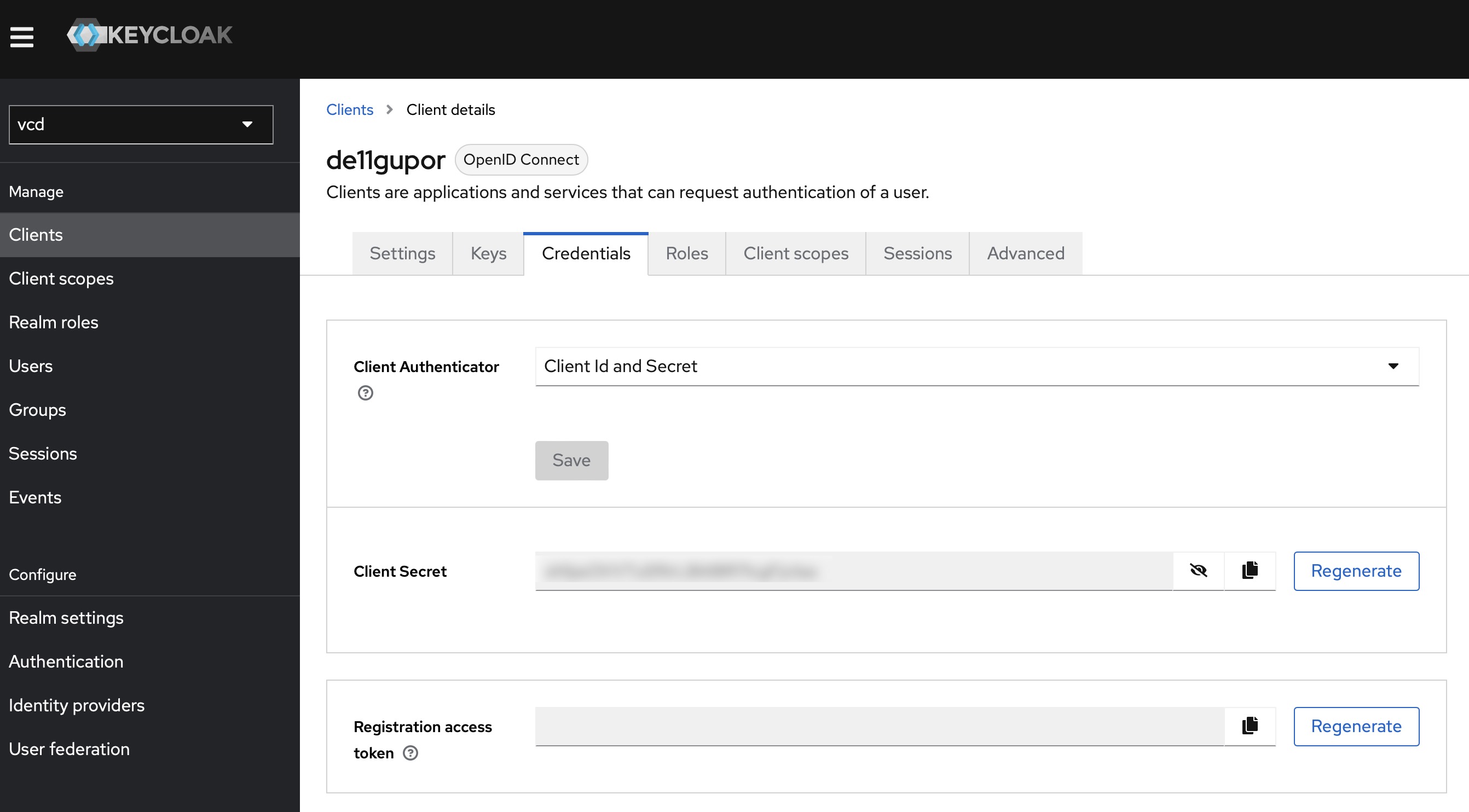

Client-ID: “de11gupor” (bzw. entsprechende Angabe vom vorherigen Schritt) Geheimer Clientschlüssel: (zu finden im Keycloak > Clients > “de11gupor” > Credentials > Client Secret)

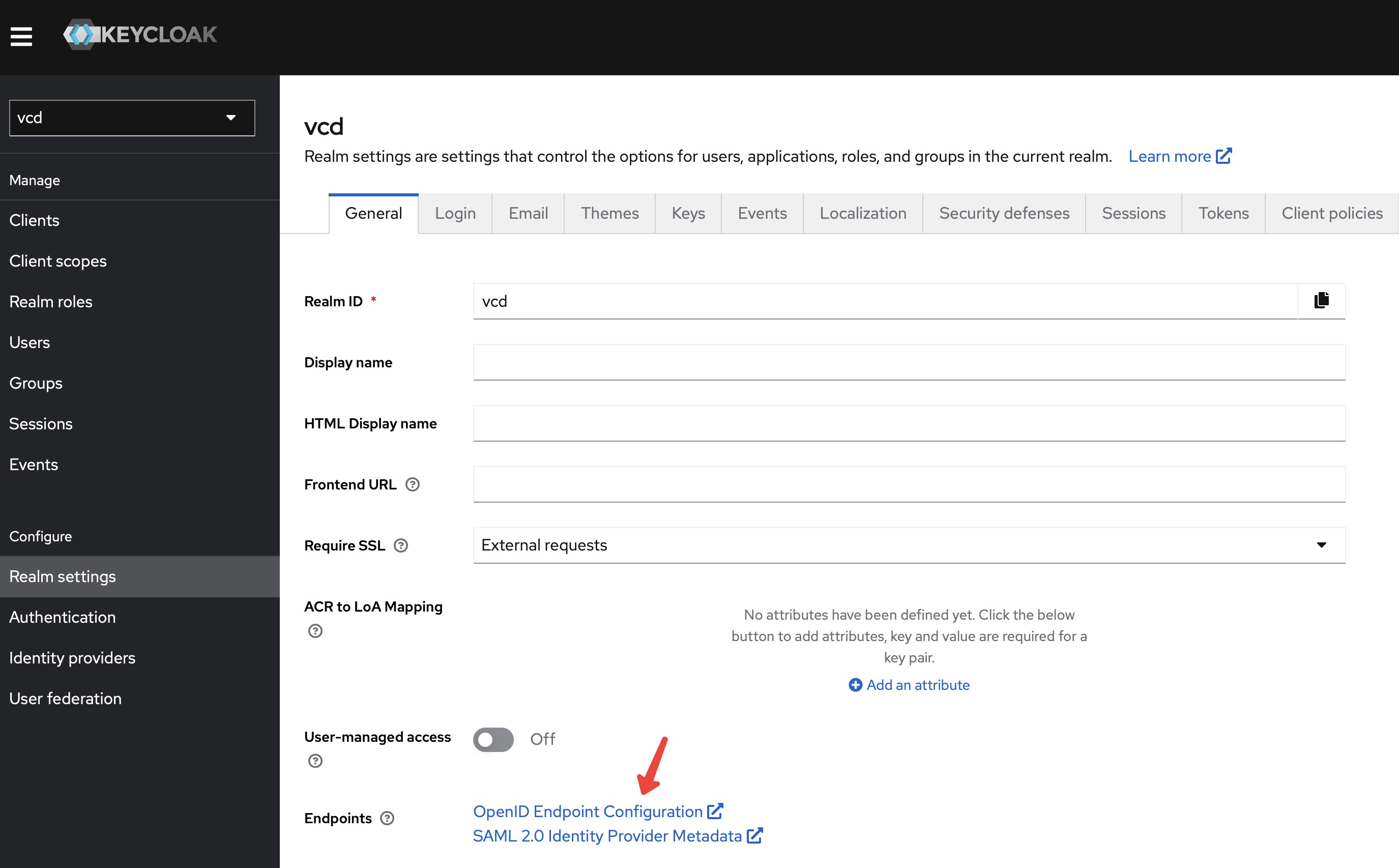

Bekannter IDP-Konfigurations-Endpoint: (zu finden im Keycloak > Realm settings > Endpoints > Link von “OpenID Endpoint Configuration” kopieren)

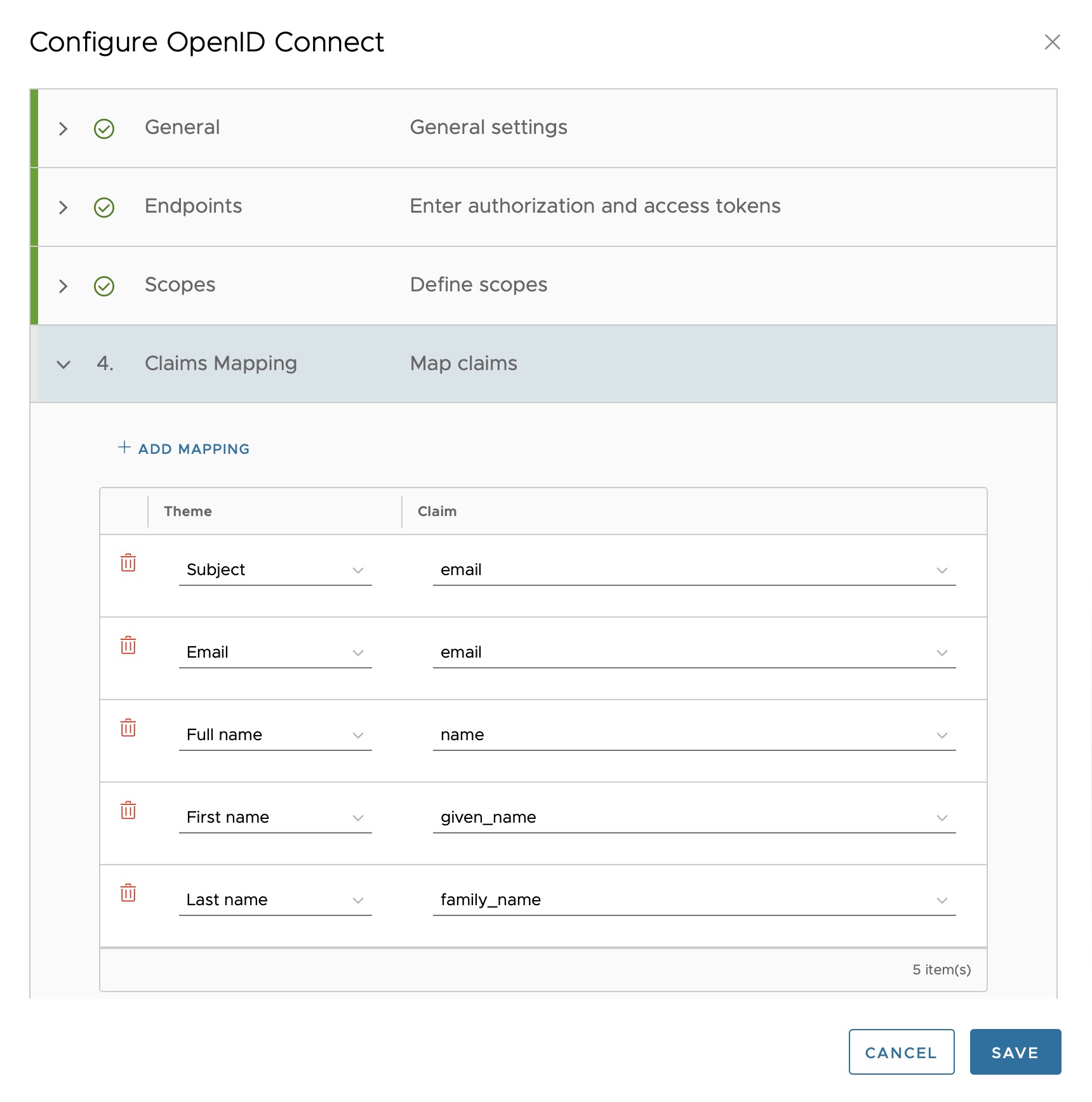

Mit weiter bestätigen bis “4. Beanspruchungszuordnung/Claims Mapping” und dort Betreff/Subject auf “email” ändern!

und mit “Weiter/Next” bestätigen.

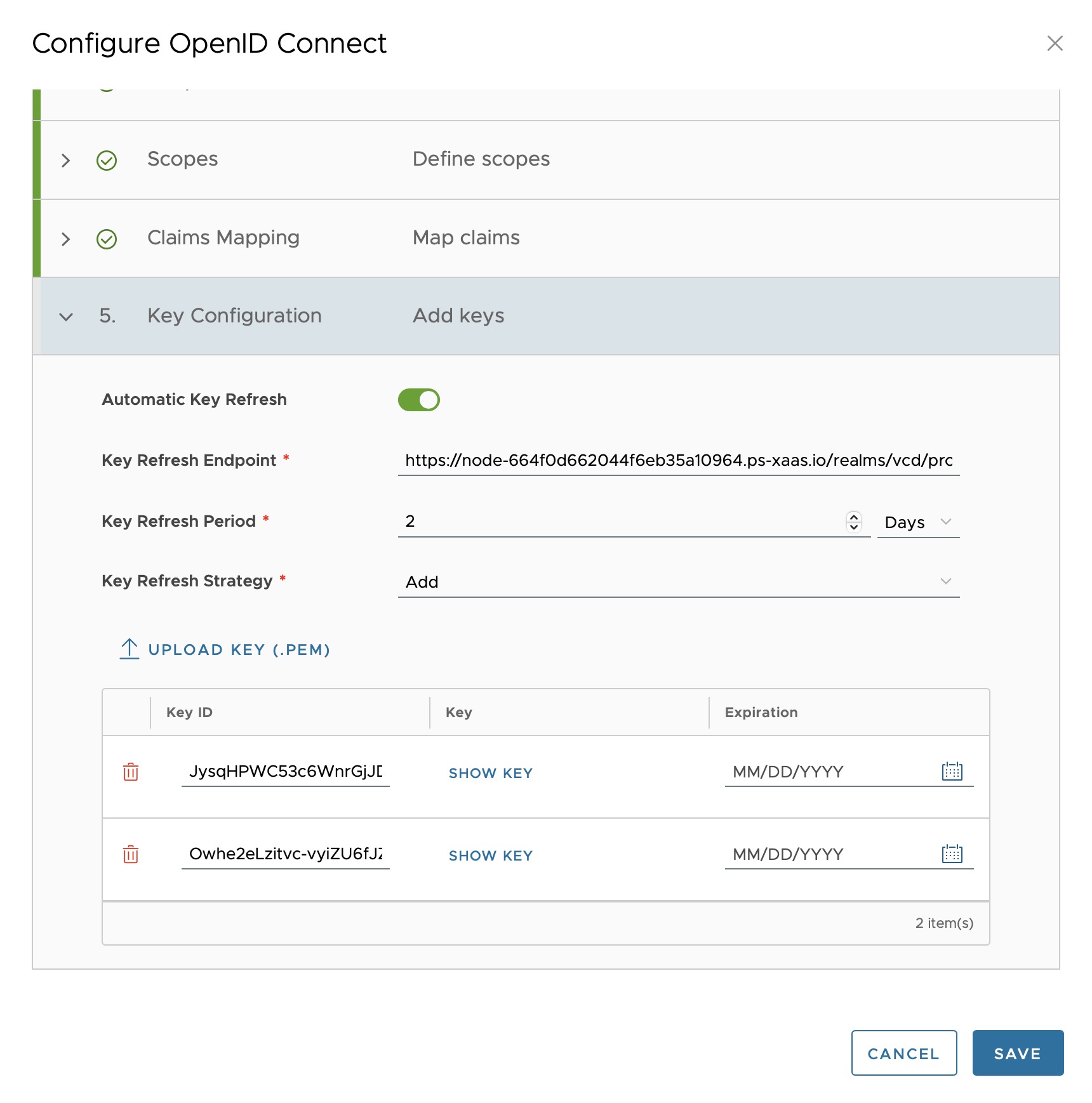

Automatische Schlüsselkonfiguration auf 2 Tage mit der Strategie “Hinzufügen/Add” stellen und mit “Speichern/Save” beenden.

Schritt 6: Keycloak

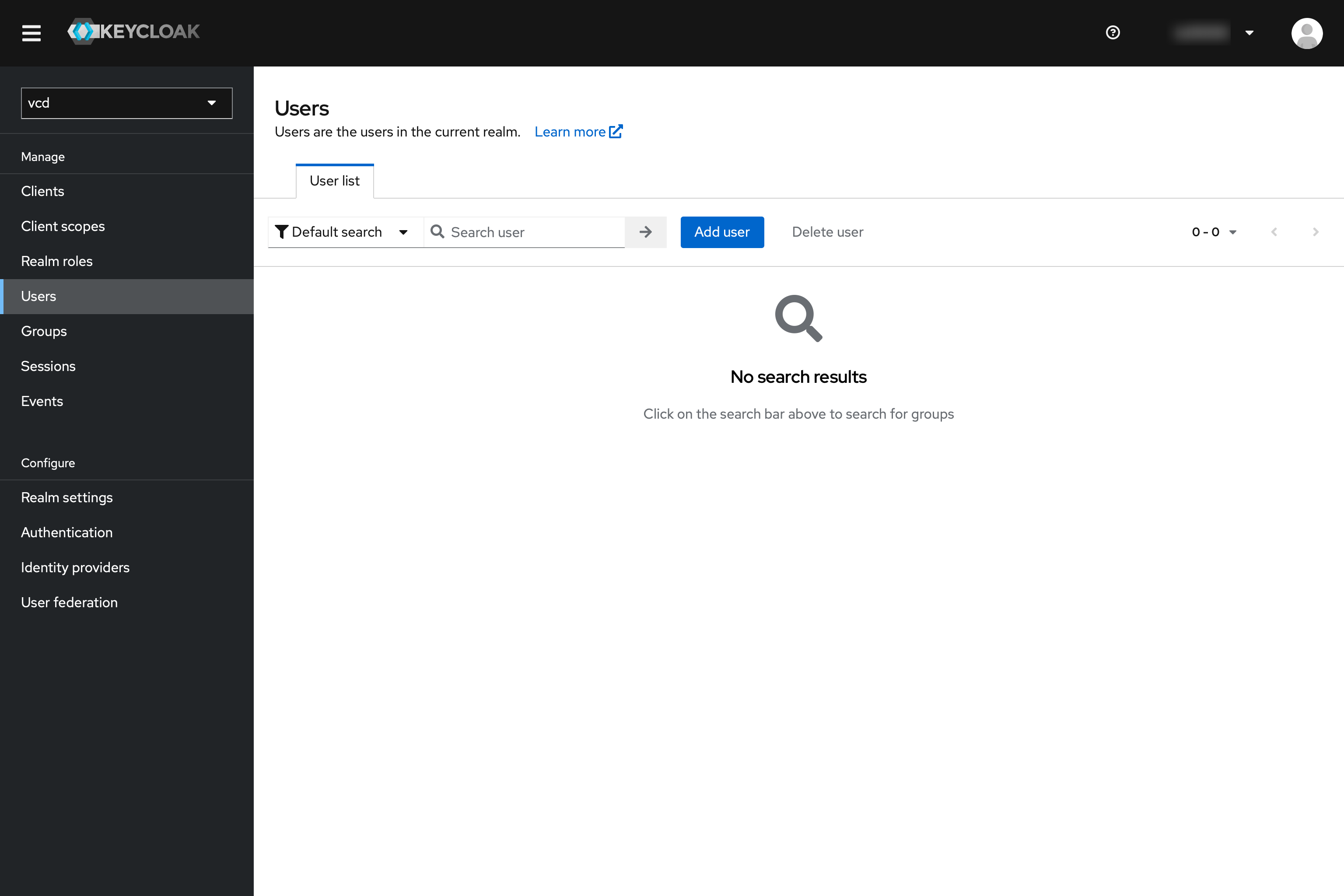

Zurück zu Keycloak wechseln und dort einen User anlegen: Dazu auf “Users” gehen und den “Add user” Button drücken

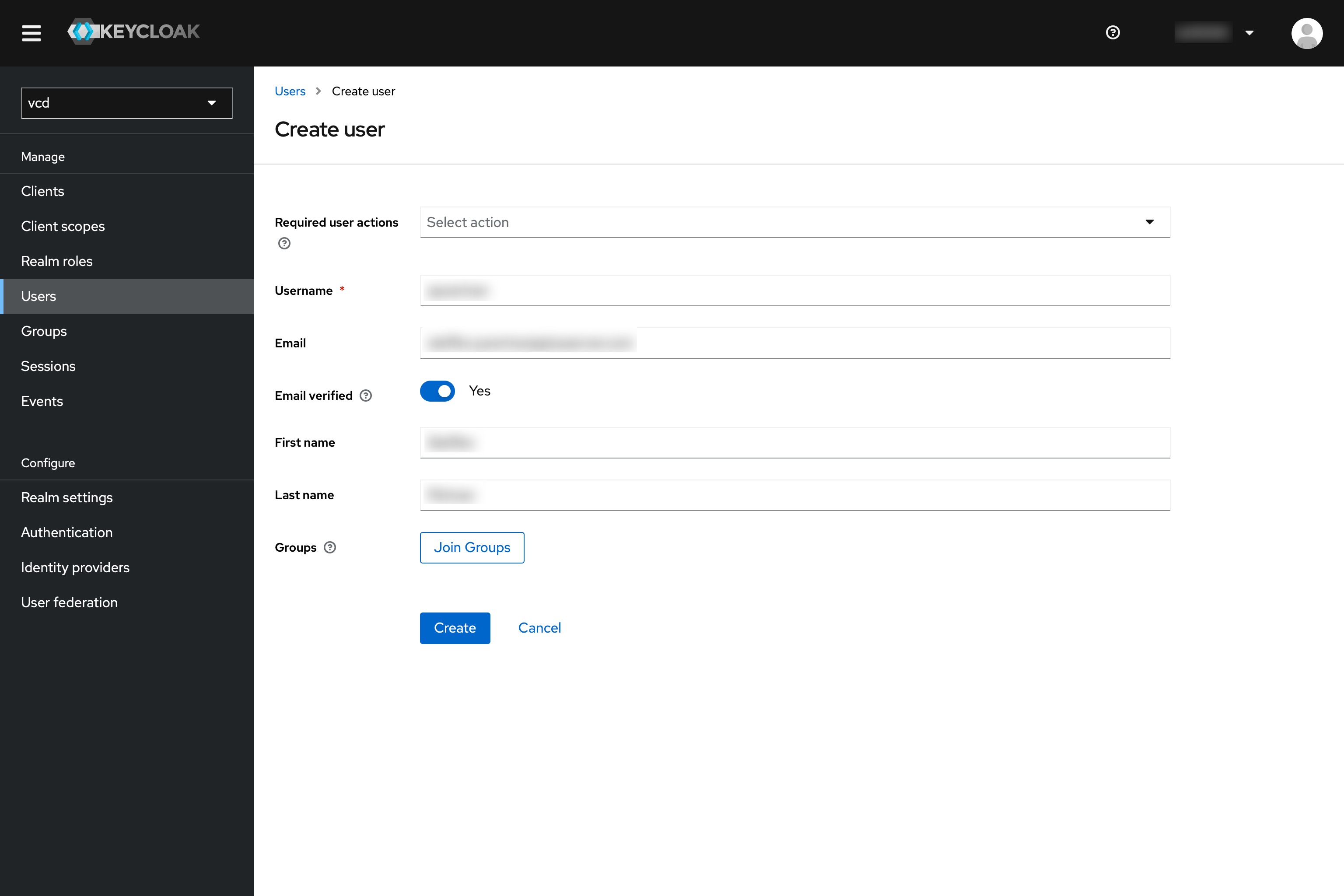

Dort müssen alle Felder entsprechend ausgefüllt werden:

Dann “Create” drücken.

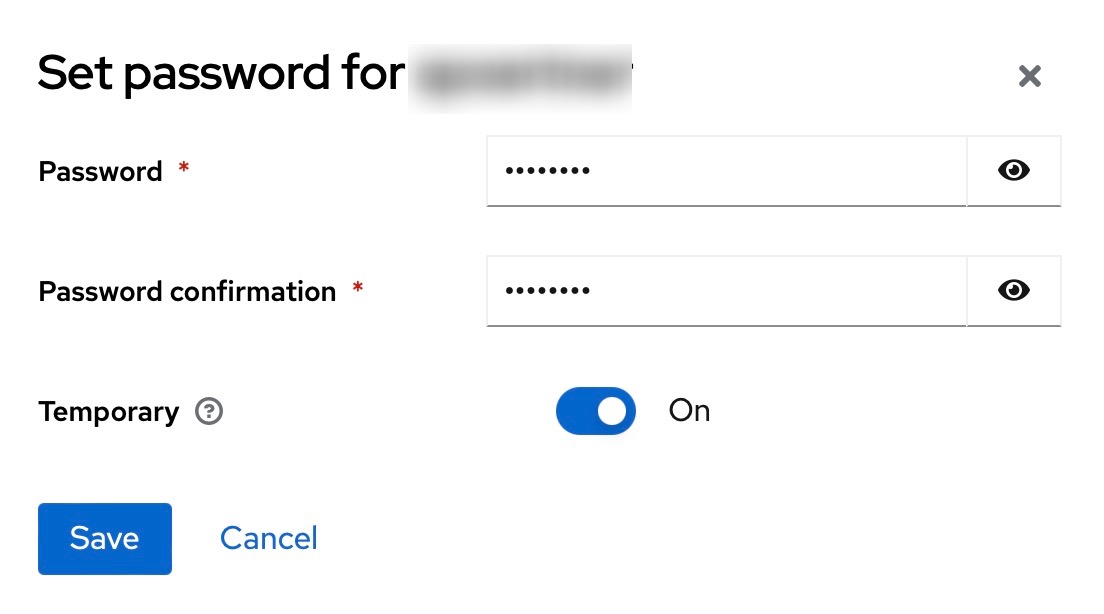

Reiter “Credentials” auswählen und auf “Set password” klicken.

Ein Password definieren:

Mit “Save” bestätigen.

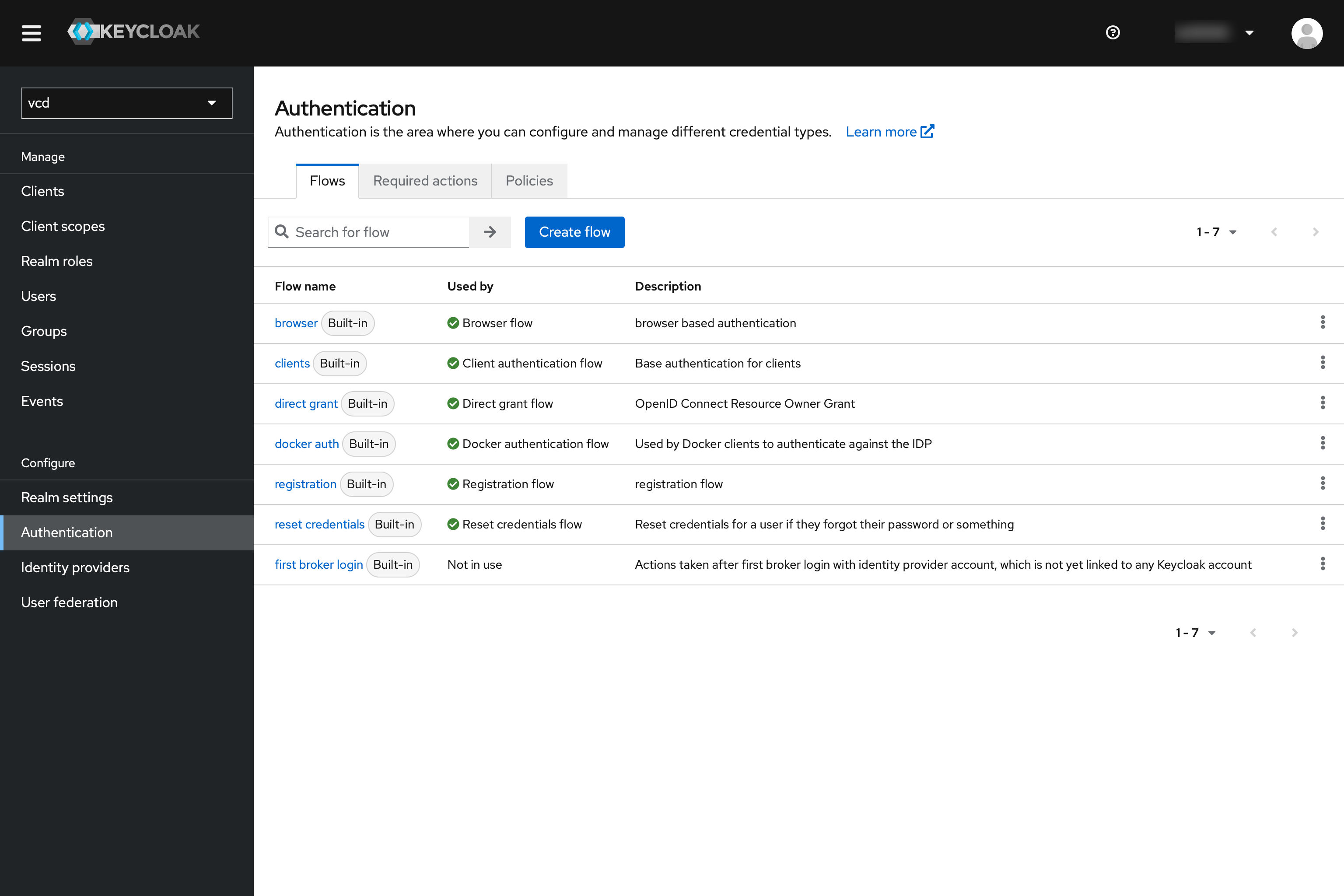

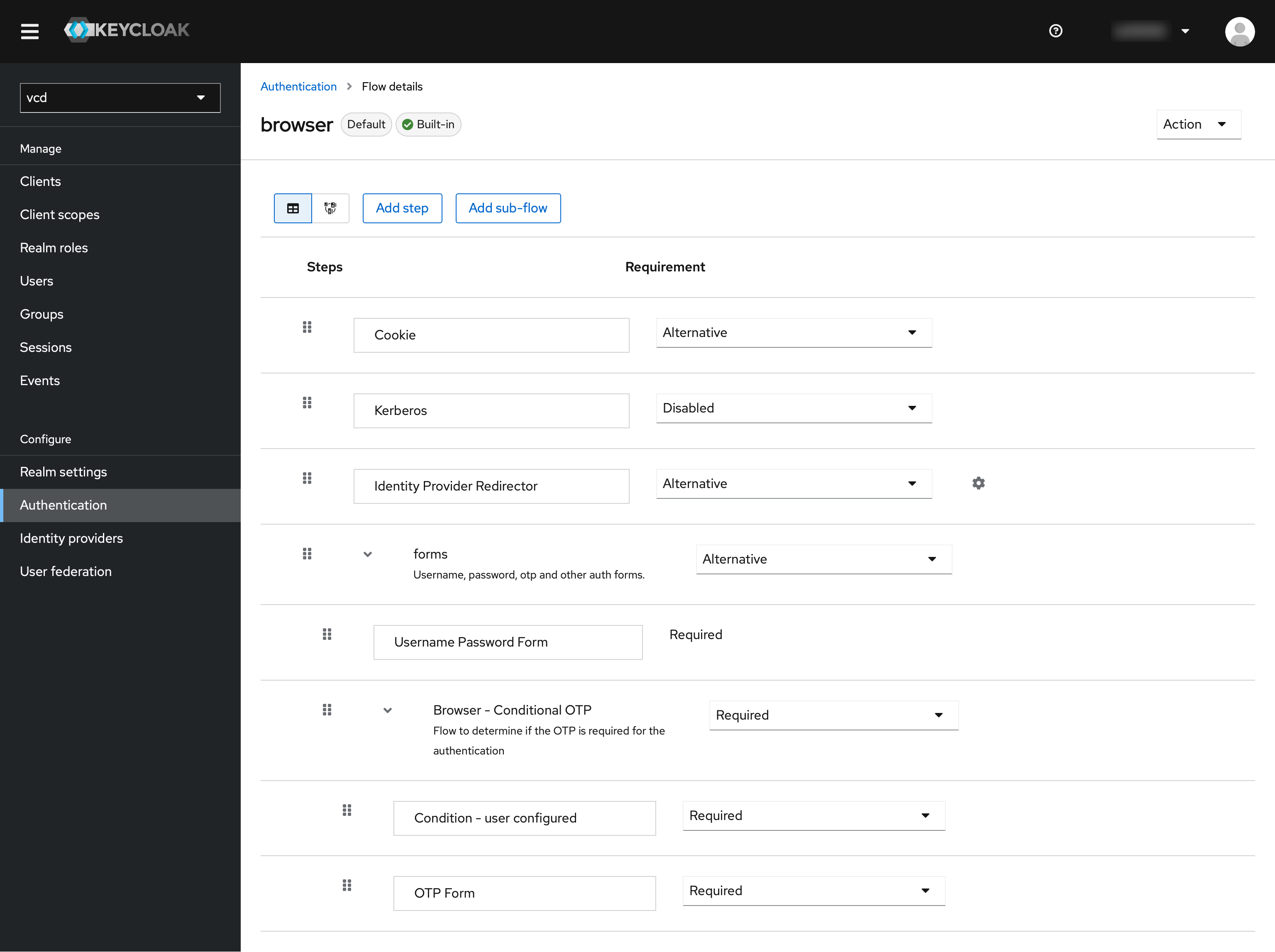

2FA aktivieren für den Realm: Ebenfalls in Keycloak im Menü auf “Authentication” klicken.

Dort auf “browser” gehen. Dieser ist praktischerweise der Standard Flow für die Clients. Dort müsste “Browser - Conditional OTP” von Conditional auf “Required” gestellt werden.

Schritt 7: pluscloud vmware

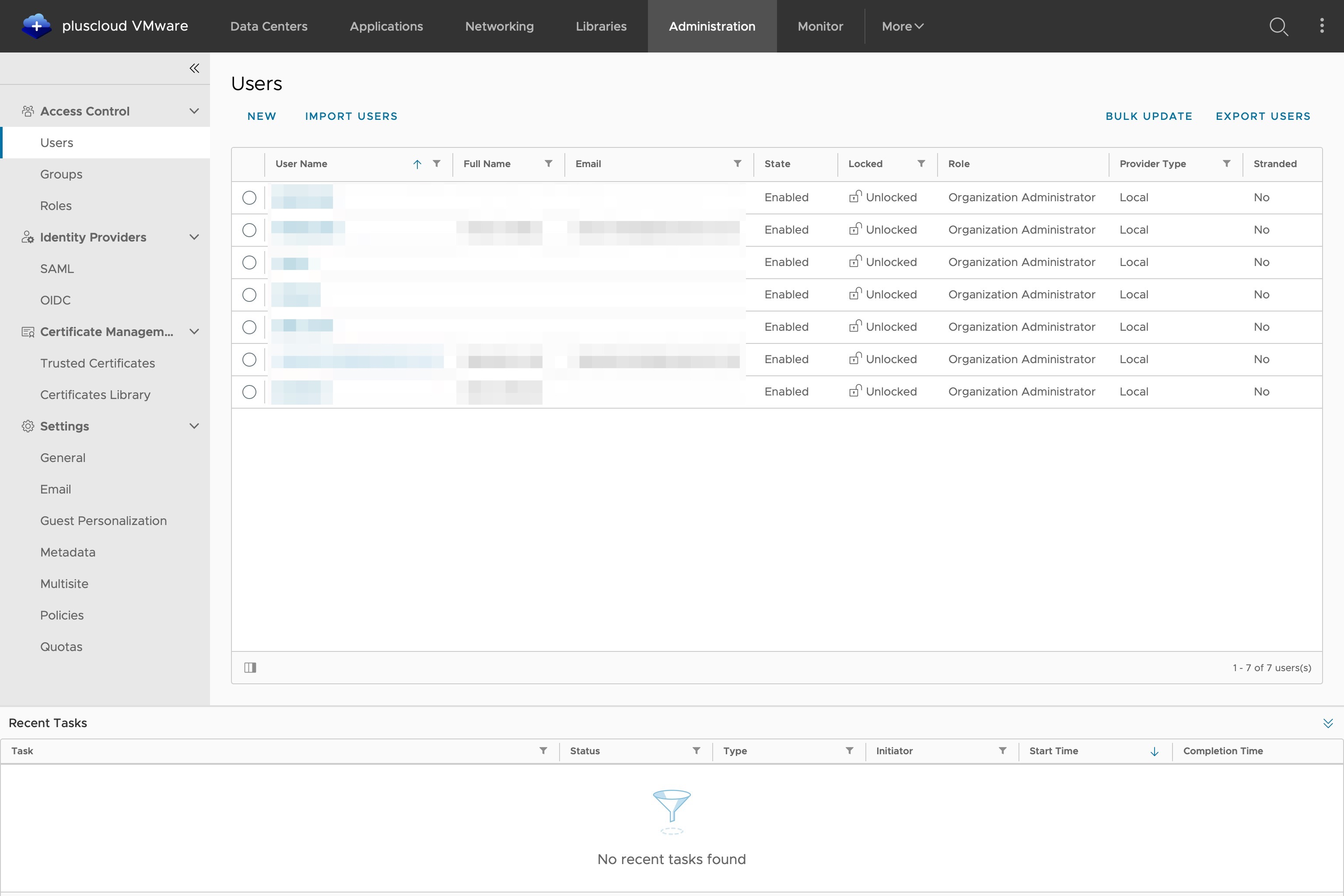

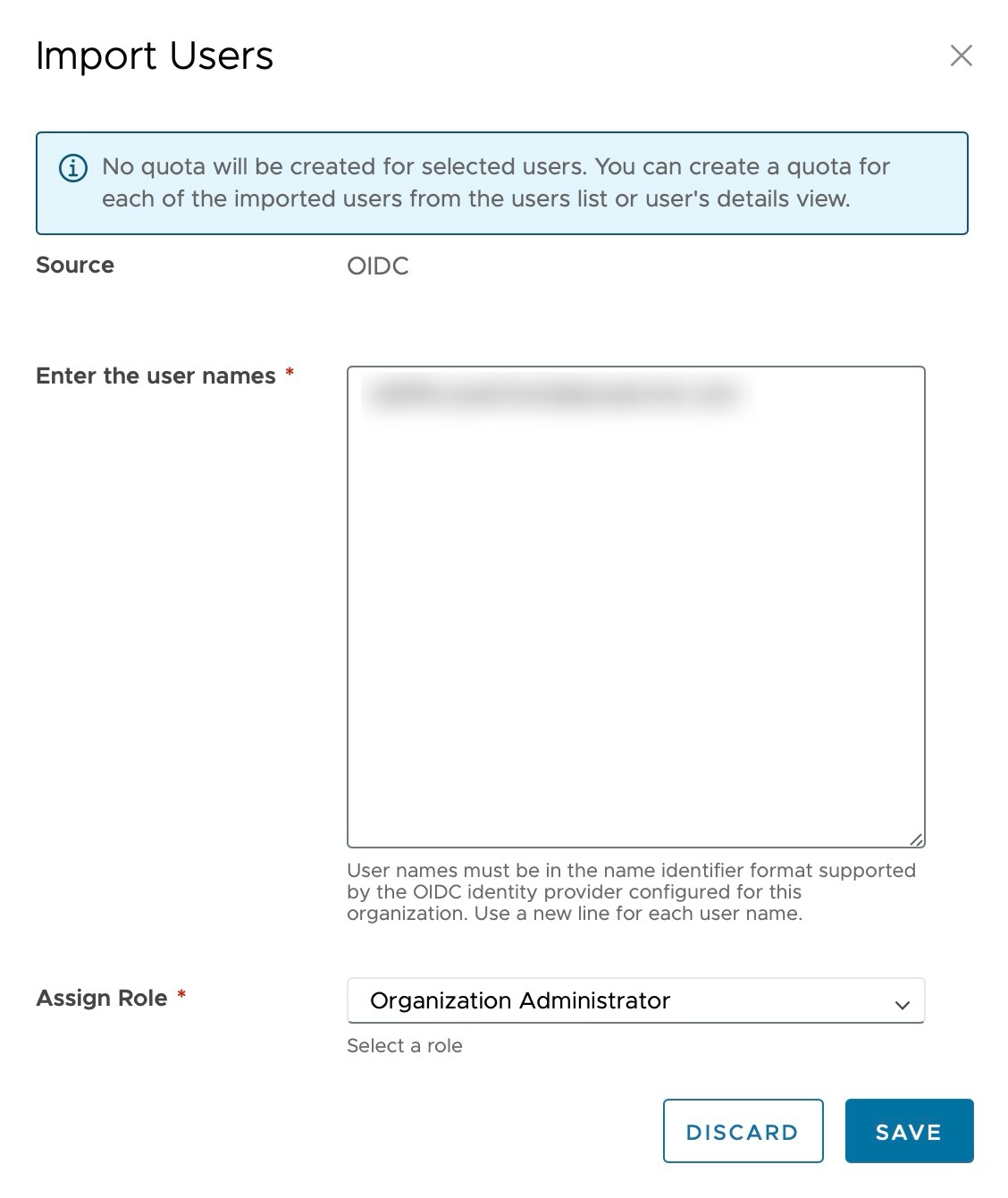

Zur PCV (in diesem Testfall) de-11 wechseln unter Administration > Benutzer > Benutzer importieren:

Dort die E-Mail-Adresse des zuvor erstellten Benutzer angeben und eine Rolle zuweisen. Nach erfolgter Eingabe mit “Speichern/Save” den Dialog schließen.

- Quelle: OIDC

- Benutzer eingeben: “user.name@domain.de”

- Rolle zuweisen: Organization Adminsitrator

Schritt 8: Login testen

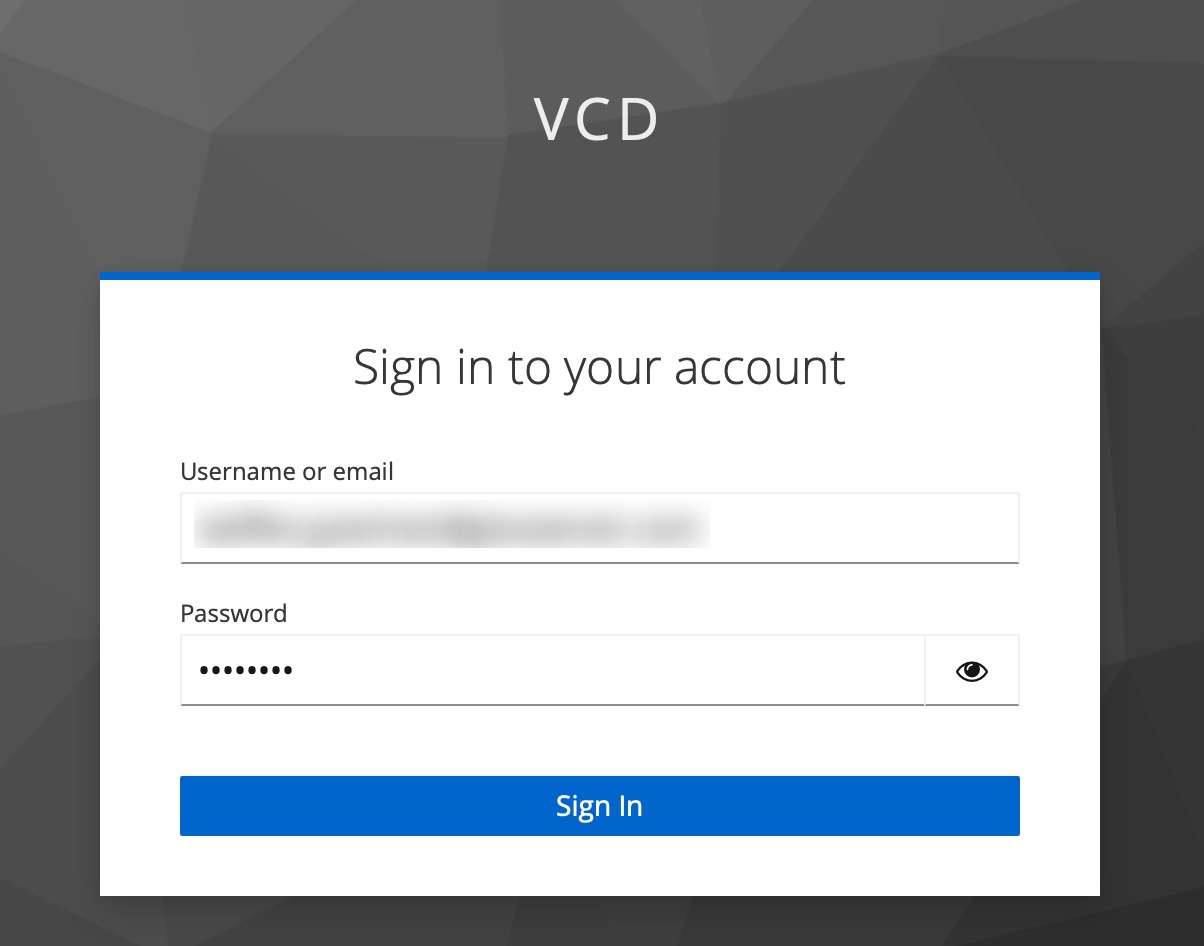

Im Browser einen privaten Tab öffnen (um entsprechende “Verunreinigung” durch vorhandene Session-Cookies zu vermeiden) und die vcd-URL neu aufrufen, in diesem speziellen Testfall.: https://de-11.vcd.get-/tenant/gupor

Hier nun auf den “Anmelden/Sign In…” Knopf klicken und sich mit dem - zuvor erstellten und importierten Benutzer - anmelden.

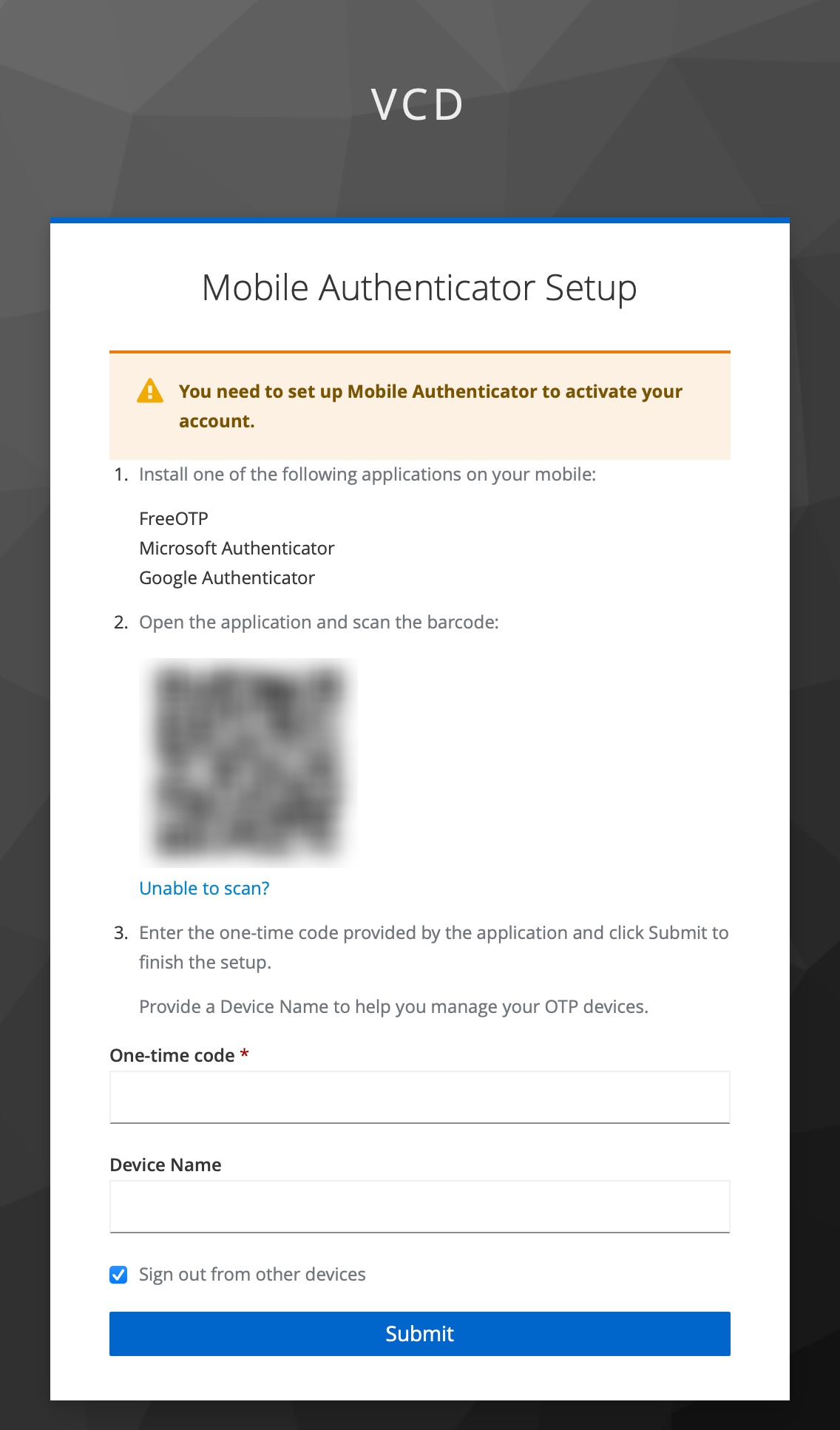

Hat man zuvor alles richtig gemacht, fordert einem nun der Browser auf, einen zweiten Faktor einzurichten. Dies kann man mit der bevorzugten Google Authenticator-kompatiblen App machen.

Wenn Sie nun in der Lage waren, sich bei dem VCenter mit dem zuvor angelegten Benutzer anzumelden, war die Einrichtung von Keycloak erfolgreich.